2024_moectf_re

2024_MoeCTF

xor

首先打开 exe 文件

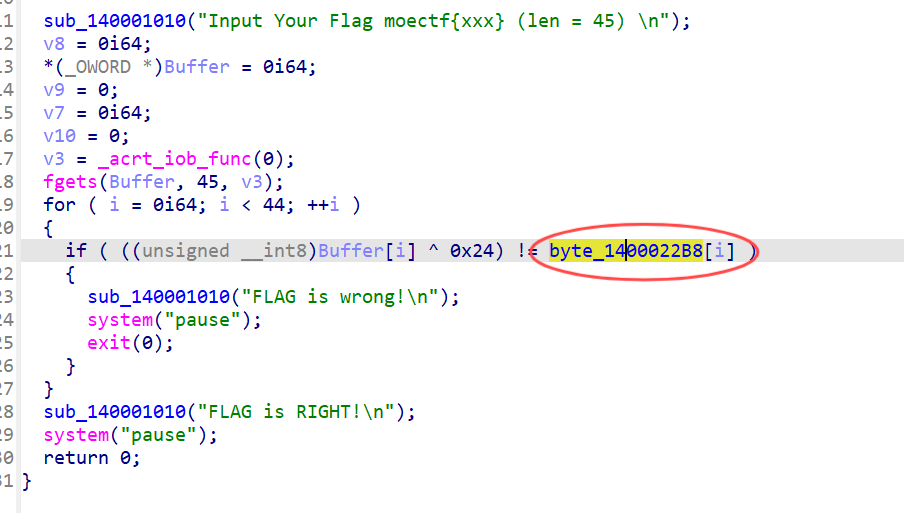

然后直接进 IDA 进行观察,看到红圈前面的异或以及圈后面的数组,可以判断这里只要解一个异或就好了

点进红圈,可以看到所求的 flag 的异或值,把它导出来,之后简单使用脚本回溯一下就好了

脚本编写的时候,在 exe 最开始有提示,len=45,可以对长度进行控制。不过不控制也行,最后不属于花括号的内容自己人工判断一下就好了。脚本如下:

1 | |

tea

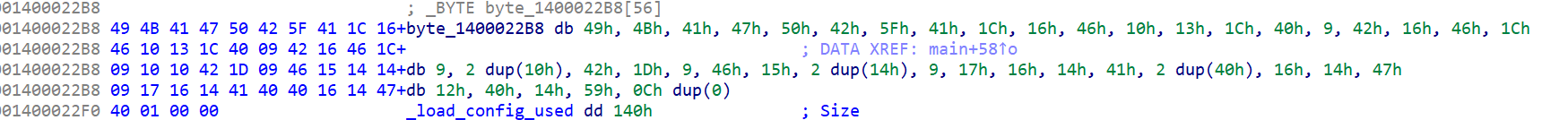

简单的茶算法,直接打开 IDA进行查看,这里我对函数进行了简单的修改,使伪代码看起来更清楚。

可以看到,首先会输出提示,说明 flag 的前3部分被取出来成为了密钥的一部分,然后对你的输入进行读取。然后对你的输入进行运算,验证成功和失败都有提示。简单判断,v4、v5即为所求,同时黄色部分的 v5 也能看出,后两个4位字符串共同拼接成了 v5,计算完成后手动拆分即可。

通过题干给出的 v4、v5 写出简单的 TEA 解码脚本如下:

1 | |

2024_moectf_re

http://example.com/2024/09/11/2024-moectf-re/